Os controladores lógicos programáveis (PLC, na sigla em inglês) são os alvos de uma nova categoria de ataque, que coloca a indústria como alvo preferencial dos atacantes. Setores essenciais como água, energia e esgoto, assim como unidades de fabricação de automóveis, dispositivos eletrônicos e manufatura, são os principais focos da exploração, que tenta modificar os processos dos componentes para invadir as redes corporativas.

- Sem senha, milhares de dispositivos de acesso remoto estão vulneráveis a invasão

- 30% das organizações de infraestrutura podem ter violação de segurança até 2025

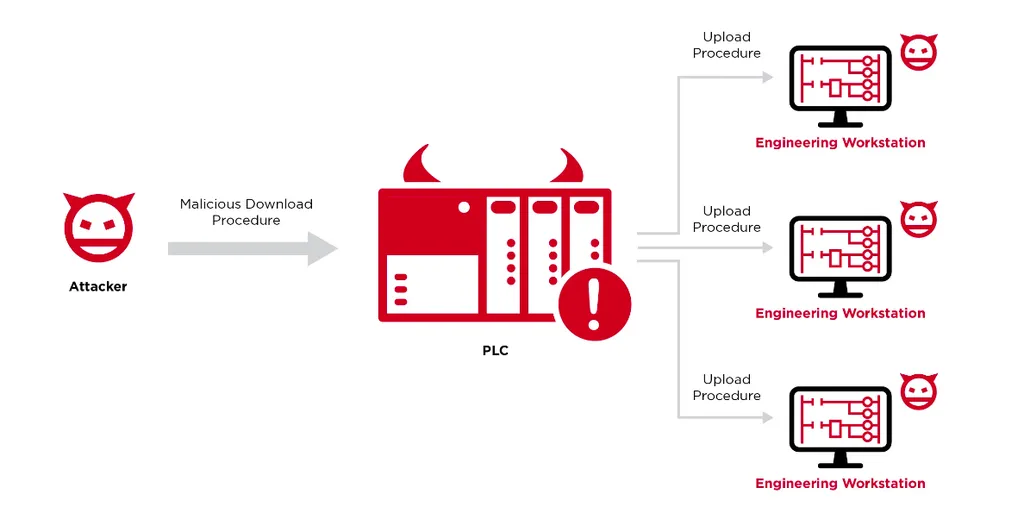

A pesquisa que deu origem a uma exploração batizada de Evil PLC foi apresentada pelos pesquisadores da empresa de cibersegurança Claroty. Os especialistas foram capazes de manipular PLCs remotamente, alterando sua lógica e o comprometendo de forma que dados fossem transferidos dele para estações de trabalho, abrindo as portas de redes internas para ataques.

Nas próprias palavras do estudo, a ideia foi transformar os controladores em ferramentas, em vez de alvos. Assim, seria possível um ataque remoto aos sistemas industriais, ao contrário do que ocorreu em outras ofensivas comuns contra PLCs, como o conhecido Stuxnet, que atingiu centrais nucleares iranianas há mais de uma década. Acesso físico aos dispositivos não seria mais necessário, bastando uma programação de falha em um componente comprometido, por exemplo, para que os atacantes ganhassem acesso às infraestruturas.

–

Podcast Canaltech: de segunda a sexta-feira, você escuta as principais manchetes e comentários sobre os acontecimentos tecnológicos no Brasil e no mundo. Links aqui: https://canaltech.com.br/360/

–

O Evil PLC poderia ser usado para obtenção de acesso inicial a uma rede, uma moeda valiosa em mercados cibercriminosos, ou para realizar comprometimentos diretos. Auxilia, ainda, o fato de muitos controladores desse tipo estarem conectados à internet sem as devidas autenticações, o que permitiria um acesso remoto para alteração de lógicas que, mais tarde, levam ao ataque propriamente dito.

Controladores de pelo menos sete fabricantes foram comprometidos como parte dos estudos, todos com vulnerabilidades não relatadas anteriormente e que poderiam levar a ataques. Além disso, o estudo cita um caso de exploração maliciosa desse tipo de abertura, quando atacantes tentaram alterar a concentração de cloro na água fornecida a uma região de Israel, em 2020, após obterem acesso à rede por meio de controladores lógicos.

A divulgação da pesquisa, por outro lado, vem após o lançamento de atualizações por todos os fornecedores contatados pela Claroty. A principal recomendação dos especialistas é, justamente, pela aplicação de updates e correções, além da adoção de métodos de segmentação e higiene cibernética, para que os acessos aos PLCs sejam fechados e as redes separadas dos controladores, de forma que um comprometimento não abra as portas de toda a infraestrutura. A indicação, ainda, é pela adoção de sistemas de monitoramento que possam identificar atividades suspeitas.

Trending no Canaltech:

- A posição do corpo afeta a rapidez do efeito de um remédio; entenda

- Cientistas alertam que a próxima pandemia poderá ser de fungos, e não de vírus

- Este é o estranho motivo que leva algumas pessoas a preferirem café sem açúcar

- Quais celulares Motorola serão atualizados para o Android 13?

- Por que crianças do Japão caminham de um jeito diferente das outras?

Fonte: Canaltech