Se a recomendação de manter sistemas sempre atualizados, sozinha, não era o bastante, agora ela vem acompanhada de um dado alarmante. Os cibercriminosos podem levar apenas 15 minutos para começarem a explorar uma falha de segurança a partir do momento em que ela é revelada, confiando, justamente, na ideia de que as organizações levarão mais tempo para aplicar as correções em seus sistemas.

O levantamento foi feito pela Unit 42, a unidade de resposta a incidentes de segurança da empresa de tecnologia Palo Alto Networks. Segundo os especialistas, os bandidos realizam um monitoramento constante de boletins, alertas e postagens feitas pelas companhias de defesa digital em busca de aberturas recém-reveladas que podem levar a vias de intrusão.

Um exemplo foi a CVE-2022-1388, brecha considerada crítica que atingiu sistemas de firewall da fornecedora F5. Apenas 10 horas depois da revelação inicial da abertura, em 4 de maio, mais de 2,5 mil tentativas de exploração e pesquisa por sistemas comprometidos foi registrada pelos sistemas da empresa de segurança, com até mesmo criminosos com baixo conhecimento técnico sendo capazes de fazer isso a partir de sistemas vendidos na dark web.

–

Baixe nosso aplicativo para iOS e Android e acompanhe em seu smartphone as principais notícias de tecnologia em tempo real.

–

Aberturas que permitam estabelecer persistência ou a execução de código remoto são as preferidas, já que elas, em teoria, podem continuar a ser exploradas mesmo depois que o vetor inicial de entrada foi fechado. Isso vale, principalmente, para os intermediários que vendem acesso a sistemas corporativos, uma via criminosa cada vez mais comum no mundo do cibercrime como serviço.

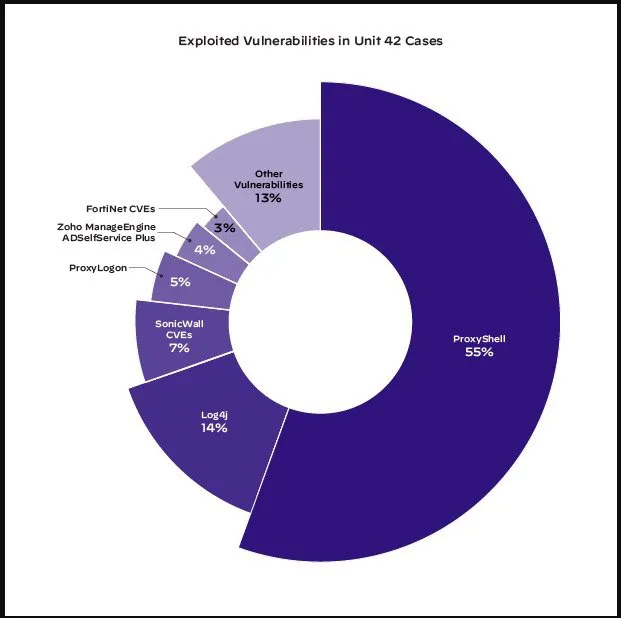

De acordo com a Unit 42, a brecha mais explorada em tentativas rápidas assim é a chamada ProxyShell, que reúne três vulnerabilidades de acesso remoto a redes, ou seja, gera ainda mais demora nas atualizações. Ela aparece em 55% dos casos registrados no primeiro semestre de 2022, à frente da Log4Shell (14%), SonicWall (7%), ProxyLogon (5%) e falhas em sistemas da Zoho ManageEngine, com 3%.

Os e-mails e mensagens de phishing são o vetor preferencial, também por ser o mais simples de se executar de maneira rápida, com 37% dos casos. Depois está o escaneamento de redes em busca de vulnerabilidades, com 31%, seguido de ataques de força-bruta (9%) e credenciais comprometidas em vazamentos, com 6%. O levantamento aponta ainda os trabalhos internos, que contam com a colaboração de funcionários maliciosos e representam 5% dos casos.

O levantamento da Unit 42 reforça a necessidade de atualizações constantes e, principalmente rápidas, principalmente no caso de grandes organizações, onde esse processo pode ser naturalmente mais complexo e demorado. Os criminosos também sabem disso, com tais corporações também sendo as mais visadas para ataques de ransomware e roubo de dados, por exemplo.

Como alternativas de proteção enquanto os administradores lidam com o problema, os especialistas recomendam o uso de VPN e sistemas de monitoramento de acesso, que ajudam a filtrar conexões desconhecidas. Além disso, é preciso manter os times informados sobre a necessidade de updates e, principalmente, a importância deles, principalmente quando envolverem alguma indisponibilidade de servidores. Como aponta a Unit 42, é melhor passar alguns minutos ou horas fora do ar, por segurança, do que dias ou semanas depois de um ataque.

Trending no Canaltech:

- Uma taça de vinho por dia realmente faz bem à saúde? Veja o que a ciência diz

- Por quanto tempo o álcool fica no sangue? É possível acelerar sua eliminação?

- Faz sentido desligar ou reiniciar o modem quando a internet está ruim?

- 10 melhores filmes quentes no Amazon Prime Video

- 10 mentiras que você já escutou sobre o funcionamento do seu corpo

Fonte: Canaltech